В 1997 году посредством DDoS-атаки был почти на сутки выведен из строя сайт Microsoft. В 1999 году злоумышленники обрушили серверы таких крупных компаний, как Yahoo, CNN, eBay и так далее. Октябрь 2002 года ознаменовался крупнейшей атакой на корневые серверы интернета. Тогда жертвой хакеров пали семь из тринадцати серверов.

DDoS-атака не проходит бесследно ни для одной компании: кому-то это грозит потерей прибыли, а кому-то и потерей репутации.

Например, они особенно опасны для компаний, которые связаны с телеком-рынком и просто не могут себе позволить стать жертвами злоумышленников. Помимо репутационных потерь, компании несут и вполне ощутимые финансовые убытки, как прямые, так и косвенные.

Заблокированный сайт для множества организаций означает упущенную выгоду, а затраты на отражение атаки или обращение к сторонним сервис-провайдерам достаточно ощутимы для бюджета. Защита от DDoS-атак особенно важна для интернет-магазинов, блогерских сервисов, новостных ресурсов и других компаний, деятельность которых предполагает постоянное обращение пользователя к ресурсу.

От кого защищать?

Если в первое время DDoS-атаками баловались больше "ради славы" или из чувства мести, то сейчас этот бизнес приносит своим организаторам вполне ощутимые доходы. Например, DDoS-атаки используются для шантажа, в этих случаях преступная группа обещает прекратить поток флуда в обмен на некоторое количество наличных денег. Правда, этот метод не слишком популярен, поскольку позволяет проследить организаторов DDoS-атаки. Тем не менее, известно, что многие онлайн-казино и оффшорные компании платят хакерам превентивно.

DDoS-атака может использоваться и в качестве прикрытия для запуска других вредоносных программ, при помощи которых злоумышленник может выкрасть конфиденциальные данные, которые потом продаются конкурентам.

Несмотря на то, что государства ЕС постоянно ужесточают меры по противодействию кибер-преступлениям (например, в Германии хакер может лишиться свободы на срок до 10 лет), количество подобного рода правонарушений не уменьшается. Компания Symantec назвала использование зомби-сетей для DDoS-атак одной из главных угроз ИБ в прошедшем году. Действия российских злоумышленников попадают под статью 273 уголовного кодекса и караются лишением свободы на срок от трех до семи лет, однако практически ни один отечественный преступник еще не был за это осужден.

В первую очередь это связано с тем, что злоумышленника не так просто обнаружить. Теперь организацией DDoS-атак занимаются не энтузиасты-одиночки, а преступные группы. Организация атаки требует серьезной подготовки: необходимо написать и запустить программы, которые возьмут под контроль тысячи и тысячи пользовательских компьютеров, с которых будет осуществляться распределенная атака, получившаяся зомби-сеть и будет генерировать вредоносный трафик. Однако больших финансовых вложений подготовка DDoS-атаки не требует, что делает этот бизнес особенно привлекательным в глазах преступников.

Таким образом, DDoS-атаки становятся мощнейшим средством нечистоплотной конкуренции, политического давления или биржевых махинаций.

Какие атаки различают?

DDoS-атаки не имеют общепризнанной классификации. В настоящее время специалисты по информационной безопасности выделяют несколько методов нанесения DDoS-атак. Первый, HTTP GET, - это спланированная отправка на web-сервер большого количества запросов с "зомби"-сети, что особенно дорого обходится для ресурсов атакуемого web-сервера. Следующий, DNS flood, – это передача большого числа DNS-запросов, в результате чего сервер службы доменных имен становится недоступным для пользователей, так как его ресурсы заняты обработкой этих запросов.

Еще один метод, UDP flood, – это отправка на адрес атакуемой системы множества пакетов UDP (User Datagram Protocol) большого размера. Этим, как правило, достигается исчерпание полосы пропускания каналов передачи, ведущих к атакуемой системе. И последний, TCP SYN flood, – это отправка большого количества запросов на инициализацию TCP-соединений с узлом-"мишенью", которому в результате приходится расходовать все свои ресурсы на обработку этих частично открытых соединений.

В большинстве случаев, в ходе DDoS-атаки одновременно или поочередно применяется несколько видов описанных приемов атаки.

Однако в основе всех атак DDoS лежит один и тот же механизм, когда большое количество хостов посылают запросы на один и тот же сетевой ресурс. Лавиноподобный рост трафика выводит из строя сервер, на который идут запросы. Все DoS-атаки направлены на истощение системных ресурсов.

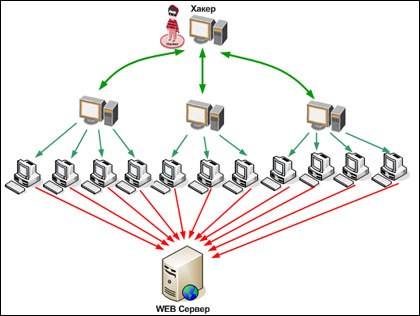

Как правило, организация сети, из которой проводится атака, является трехуровневой, ее также называют "кластером DDoS". Структурно она состоит из одной или нескольких управляющих консолей, с их помощью злоумышленник начинает атаку. На втором уровне находятся главные компьютеры, которые передают сигнал о начале атаке на третий уровень – организованную заранее зомби-сеть.

Плюсом такой организации управления DDoS-атаками является то, что в обратном направлении схему проследить довольно сложно. Максимум, что можно установить, – это местонахождение главных компьютеров.

Как бороться?

Борьба с распределенными DoS-атаками – дело достаточно непростое. Во-первых, очень трудно установить организатора атаки, а пользователи, чьи компьютеры генерируют паразитический трафик, как правило, даже не подозревают, что их машины стали инструментом в руках злоумышленников. Во-вторых, практически невозможно отличить вредоносный трафик от легитимного, поскольку по сути это те же самые запросы, что и от обычных пользователей, но в неизмеримо большем количестве.

Анализ аномалий в сетевом трафике – единственный эффективный метод обнаружения DDoS-атаки. С точки зрения защиты DDoS-атаки являются одной из самых сложных сетевых угроз, поэтому принятие эффективных мер противодействия является исключительно сложной задачей для организаций, деятельность которых зависит от интернета. DDoS-атаку очень сложно выявить и предотвратить, поскольку "вредоносные" пакеты неотличимы от "легитимных". Сетевые устройства и традиционные технические решения для обеспечения безопасности сетевого периметра, такие как межсетевые экраны и системы обнаружения вторжений (IDS), являются важными компонентами общей стратегии сетевой безопасности, однако одни эти устройства не обеспечивают полной защиты от DDoS-атак. Межсетевые экраны позволяют разрешить либо запретить прохождение сетевого трафика на основании анализа различных полей сетевых пакетов. Но DDoS-атака может быть успешно реализована в рамках разрешенных межсетевым экраном потоков трафика. А классические системы IDS, работающие по принципу сигнатурного анализа трафика, сопоставляют инспектируемый трафик с известными шаблонами вредоносного. Но так как трафик DDoS-атаки – это обычные сетевые пакеты, каждый из которых в отдельности собой атаку не представляет, то система IDS не обнаружит такую атаку. В некоторых случаях, при проведении таких атак используется спуфинг (подмена) IP адресов источника, из-за чего становится невозможной идентификация вредоносного трафика от конкретного источника.

Какое решение выбрать?

Современные средства защиты от DDoS-атак позволяют с достаточно высокой степенью эффективности выявить атаку и уменьшить или предотвратить ущерб ресурсам операторов и их клиентов. Компания "Энвижн Груп" предлагает комплексное решение для защиты от DDoS-атак на основе технологии Cisco Clean Pipes, которое обеспечивает оперативную реакцию на DDoS-атаки, легко масштабируется, обладает высокой надежностью и быстродействием.

Технология Cisco Clean Pipes предполагает использование модулей Cisco Anomaly Detector и Cisco Guard, а также различные системы статистического анализа сетевого трафика, основанные на данных, получаемых с маршрутизаторов по протоколу Cisco Netflow. При этом Anomaly Detector и системы статистического анализа трафика выступают в качестве систем обнаружения DDoS-атак, а Cisco Guard как средство противодействия уже обнаруженной атаке.

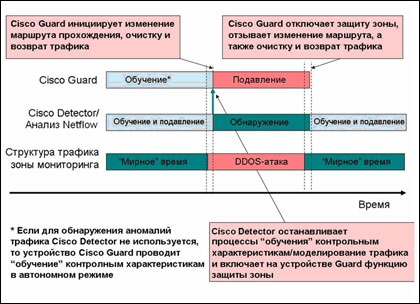

В общем случае технология Clean Pipes предполагает наличие этапа тестирования (или так называемого обучения), проводящегося в период отсутствия DDoS-атак на защищаемый ресурс. На этом этапе устройства обнаружения определяют и запоминают, какой трафик для защищаемого ресурса является нормальным. Ситуация, при которой текущий трафик на защищаемый ресурс резко отличается от нормального, считается DDoS-атакой. При обнаружении DDoS, система обнаружения уведомляет оператора, а также, при наличии соответствующих настроек, активирует подсистему защиты Cisco Guard.

После завершения этапа обучения Cisco Anomaly Detector и системы анализа Netflow переводятся в режим непрерывного анализа текущего трафика. При появлении каких-то аномалий, системы обнаружения активируют подсистемы защиты. Основные этапы процесса показаны на диаграмме.

Модуль Cisco Anomaly Detector является системой раннего предупреждения, позволяющей строить модель нормального трафика, характерного для защищаемого ресурса, а также выявлять отклонения в текущем трафике от нормального. Для возможности анализа, модуль Anomaly Detector должен получать полную копию трафика, направляемого на защищаемый ресурс. Обычно для этого Anomaly Detector располагают как можно ближе к защищаемому ресурсу, в идеале обеспечивая копирование трафика непосредственно с коммутатора, к которому защищаемый ресурс и подключается.

При обнаружении серьезного отклонения трафика от расчетного Detector посылает предупреждение оператору системы, а также может активировать модуль Cisco Guard.

Благодаря пятиступенчатому алгоритму анализа и фильтрации трафика, задачей которого является четкое разграничение вредоносной и легитимной составляющей, Cisco Guard позволяет эффективно отделять трафик атаки от полезного, что обеспечивает надежную и эффективную защиту.

Для того чтобы Cisco Guard знал, какой трафик считается нормальным для того или иного ресурса, модуль Cisco Detector, находясь в режиме обучения, периодически сообщает базовый профиль трафика на Cisco Guard.

При получении информации об обнаруженной DDoS-атаке, оператор или подсистема обнаружения DDoS-атак переводит Cisco Guard в режим противодействия. При этом весь трафик, предназначенный для защищаемого ресурса, направляется на Cisco Guard.

На этапе противодействия атаке Cisco Guard анализирует трафик и обнаруженные аномалии и создает непрерывно изменяющийся набор фильтров, которые подаются на компаратор. Последний направляет трафик на модуль аутентификации. После отбора трафика, который он не может идентифицировать, Cisco Guard направляет поток на ограничитель скорости, где происходит отсев трафика, превышающего определенную скорость. После этих процедур легитимный трафик доставляется в пункт назначения.

После того, как трафик возвращается в пределы расчетной нормы, Cisco Guard деактивируется и маршрут движения трафика по сети возвращается к оптимальному. Такая схема позволяет наиболее эффективно использовать ресурсы Cisco Guard. Обычно подсистема противодействия атакам, содержащая один или более модулей Cisco Guard, располагается в стратегических точках системы, например рядом с пограничными или центральными маршрутизаторами сети оператора. Это делается для уменьшения ущерба, наносимого DDoS-атакой сети самого оператора, а также для наиболее эффективного использования ресурсов данной подсистемы. Однако, для наиболее важных или крупных клиентов и ресурсов сети оператора, узел подсистемы противодействия DDoS-атакам может располагаться радом с маршрутизатором, к которому подключается защищаемый ресурс.

В качестве систем обнаружения DDoS-атак можно использовать не только Cisco Anomaly Detector, но и другие системы. Наиболее частым случаем является использование системы анализа Netflow, получаемого с маршрутизаторов сети. Такая система непрерывно моделирует структуру трафика, проходящего по сети, и также рассчитывает нормальный профиль трафика. При обнаружении серьезных отклонений от расчетного профиля, система также уведомляет оператора, и, при необходимости, активирует Cisco Guard.

Как развернуть эффективное решение?

Традиционные решения по устранению атак, например, системы предотвращения вторжений (IPS), эффективно защищают отдельные сервера и подсети. Однако они не защищают соединение с другими операторами связи, которое может быть перенасыщено трафиком атаки или даже полностью выйти из строя под нагрузкой, которую создает атака DDoS. В этой ситуации весь или почти весь благонадежный трафик блокируется, даже, несмотря на то, что сервисы технически доступны. Например, широкомасштабная распределенная атака может "затопить" вышестоящие каналы, за которые данный провайдер, предоставляющий местные решения на границе сети, уже не отвечает.

Именно поэтому для защиты от распределенных DoS-атак, нацеленных на ресурсы интернет, "Энвижн Груп" рекомендует использование комплексного решения, предназначенного для эффективной борьбы с ними. Примером такого комплексного глобального решения может служить совместное решение Cisco Clean Pipes, включающее системы обнаружения аномалий и подавления DDoS-атак компаний Cisco Systems и Narus. В отличие от существующих способов защиты от DDoS-атак решение Cisco Clean Pipes может точно отличать "вредоносный" трафик, направляемый на важный хост или приложение, от "легитимного".

Решение Cisco Clean Pipes обеспечивает оперативную реакцию на атаки DDoS. В процессе реализации проекта решение развертывается рядом с маршрутизаторами и коммутаторами и легко масштабируется, благодаря чему устраняютсялюбые точки возможного сбоя и не ухудшается быстродействие и надежность существующих сетевых компонентов.

В результате внедрения решения операторы и сервис-провайдеры получают ряд преимуществ: высокую доступность ресурсов и сервисов, бесперебойную работу сети, повышение защищенности каналов и т.д. Кроме того, повышается репутация провайдера услуг, что благоприятно сказывается на привлечении новых абонентов.

- - - - -

DoS-атака (от анг.яз. Denial of Service — "отказ в обслуживании") и DDoS-атака (Distributed Denial of Service — "распределенный отказ обслуживания") — это разновидности атак злоумышленника на компьютерные системы. Их целью является создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднен.

* * *

Зомби-сети – группы компьютеров в сети, зараженные специальным кодом (ботом), позволяющим управлять ими всеми одновременно удаленно через интернет одному человеку. Обычно используются для запуска DDoS-атак или спамовых кампаний, так как удачно подходят для обмана следящего ПО.

* * *

IP-спуфинг (от анг. spoof — мистификация) представляет собой вид хакерской атаки, заключающийся в использовании чужого IP-адреса с целью обмана системы безопасности. Этот метод используется в некоторых атаках и состоит в проставлении в поле обратного (source) адреса IP-пакета неверного адреса. Применяется с целью сокрытия истинного адреса атакующего, с целью вызвать ответный пакет на нужный адрес и с иными целями.

* * *

Cisco Guard является системой противодействия DDoS-атаке, позволяющей уменьшить ущерб, наносимый защищаемому ресурсу.

* * *

Компаратор (аналоговых сигналов) — электронная схема, принимающая на свои входы два аналоговых сигнала и выдающая логический "0" или "1", в зависимости от того, какой из сигналов больше.

4 473

4 473