С развитием всей отрасли информационных технологий растет производительность практически всех устройств на базе интегральных микросхем. По этой причине все чаще появляются сообщения о взломе того или иного алгоритма шифрования. Несколько месяцев назад мы писали о взломе системы шифрования GSM, чуть позже стало известно о том, что аналогичная судьба постигла и стандарт 3G, система шифрования которого не устояла перед смоделированной атакой. В феврале специалист по компьютерной безопасности армии США Кристофер Тарновски сообщил о том, что ему удалось взломать криптопроцессор Infineon, используемый в TPM-модулях.

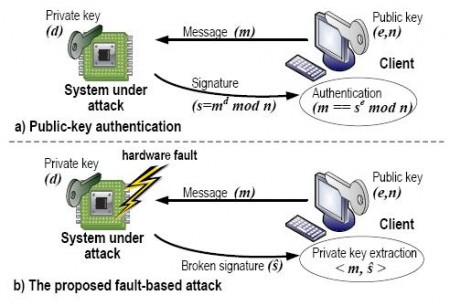

На этой неделе была найдена уязвимость в одном из самых популярных криптографических алгоритмов - RSA. Ученым из Мичиганского университета удалось взломать 1024-битный ключ RSA всего за 100 часов. Для этого они использовали ошибку в криптографической библиотеке OpenSSL, которая проявляется в том, что можно получить часть секретного ключа RSA, если воздействовать на блок питания системы незначительными флуктуациями напряжения в момент обработки зашифрованных сообщений.

После того, как было получено 8800 ошибочно сформированных RSA-сигнатур, имеющиеся данные были проанализированы на кластере, состоящем из 81 системы на базе 2,4-ГГц процессоров Intel Pentium 4, которому понадобилось около 100 часов для получения 1024-битного секретного ключа RSA. Впрочем, реализовать атаку подобного типа достаточно сложно с технической точки зрения. Тем не менее, официальные представители OpenSSL Project заявили, что уже работают над выпуском соответствующего исправления, так что, скорее всего, в ближайшее время найденная уязвимость будет устранена.

3 727

3 727