Сегодня утром мы писали о том, что обнаружен новый эксплоит, позволяющий читать Wi-Fi трафик между девайсами и беспроводными точками доступа. Более того, этот эксплоит позволяет даже модифицировать код для инъекции вредоносного кода на сайты.

Исследователи опубликовали отчет, согласно которому девайсы на Android и Linux находятся в худших условиях, имея несколько уязвимостей. Согласно записям, некоторые атаки работают против всех Wi-Fi сетей, использующих WPA и WPA 2 шифрование. Кроме того уязвимости в Wi-Fi стандарте затрагивают macOS, Windows, iOS, Android и Linux.

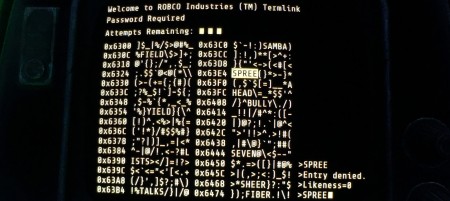

KRACK Attacks: Bypassing WPA2 against Android and Linux (04:25 / 16.10.17)

Перехват трафика позволяет читать информацию, которую ранее считали защищенной. Более того, хакерам даже не требуется взламывать Wi-Fi пароль для достижения этого.

Уязвимость требует лишь местонахождения хакера в радиусе действия Wi-Fi атакуемого гаджета. Использовать же уязвимость можно для похищения номеров пластиковых карт, сообщений в чате, фото, email и другие коммуникации.

Android 6.0 и выше содержит уязвимость, которая делает перехват и манипуляцию трафиком вовсе простой. Всего около 41 процента девайсов на Android имеют самую слабую защиту.

Атаки могут встраивать вирусы-вымогатели и вредоносный контент, отправляя их сайтам, благодаря атаке. Данные девайсы потребуют установки обновлений для решения проблемы. Google уже в курсе и будет выводить патчи в ближайшие недели.

Подчеркиваю — данная уязвимость не относится к Wi-Fi точкам. Жертвами будут обычные люди, которые осуществляют подключение к Wi-Fi-точкам.

* * * *

Критическая уязвимость в WPA2 — Key Reinstallation Attack: geektimes.ru (16.10.17)

В протоколе шифрования Wi-Fi обнаружили серьезные уязвимости: hitech.newsru.com (16.10.17)

* * * *

_

1 535

1 535