Компания "Лаборатория Касперского" обнаружила, что часть вредоносной программы Duqu написана на неизвестном языке программирования.

Duqu представляет собой сложную троянскую программу. Его главной задачей является обеспечение злоумышленникам доступа в систему с целью кражи конфиденциальной информации. Впервые троянец был обнаружен в сентябре прошлого года, однако, по данным "Лаборатории Касперского", следы вредоносного кода, имеющего отношение к Duqu, появились еще в августе 2007 года. Специалисты компании заявили, что ими были зафиксированы более десятка инцидентов, произошедших при участии зловреда, причем его жертвы преимущественно находились в Иране.

Анализ рода деятельности организаций, пострадавших в результате инцидентов, а также характера информации, на получение которой были направлены атаки, дали возможность предположить, что основной целью создателей троянца была кража информации об автоматизированных системах управления, используемых в различных отраслях промышленности, а также сбор данных о коммерческих связях целого ряда иранских организаций.

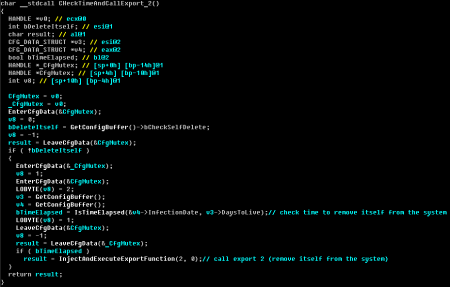

Специалистам до сих пор остается непонятным, как троянец обменивался информацией со своими командными серверами после заражения компьютера-жертвы. Модуль Duqu, отвечающий за коммуникацию с командными серверами, является частью его библиотеки с основным кодом (Payload DLL).

При изучении данной библиотеки эксперты обнаружили, что часть ее кода, отвечающая за коммуникацию с командным сервером, написана на неизвестном языке программирования, и назвали этот участок "Фреймворк Duqu". Данная часть не написана на языке C++ и скомпилирована не при помощи Microsoft Visual C++ 2008.

Возможно, авторы использовали собственные средства разработки для генерации промежуточного кода на C, либо они использовали совершенно иной язык программирования. В любом случае, эксперты пришли к выводу, что язык является объектно-ориентированным и оптимально подходит для разработки сетевых приложений.

Язык, использованный в "Фреймворке Duqu", является высокоспециализированным. Он позволяет Payload DLL работать независимо от остальных модулей Duqu и обеспечивает подключение к выделенному командному серверу несколькими способами, в том числе через Windows HTTP, сетевые сокеты и прокси-серверы.

Он также позволяет библиотеке обрабатывать прямые HTTP-запросы от командного сервера, незаметно пересылает копии украденных данных с зараженной машины на командный сервер и может доставлять дополнительные вредоносные модули на другие компьютеры в составе сети.

"Учитывая масштаб проекта Duqu, весьма вероятно, что созданием "Фреймворка Duqu" занималась совершенно другая команда, не та, что разрабатывала драйверы и писала эксплойты для заражения системы. Принимая во внимание чрезвычайно высокий уровень кастомизации и эксклюзивности, имевший место при создании языка программирования, можно предположить, что он был разработан с целью не только затруднить понимание сторонними лицами особенностей операции по кибершпионажу и взаимодействия с командными серверами, но и отделить этот проект от работы других групп, участвовавших в создании Duqu и отвечавших за написание дополнительных элементов вредоносной программы", - прокомментировал Александр Гостев, главный антивирусный эксперт "Лаборатории Касперского".

2 698

2 698